|

Alerte - Le code d'exploitation pour la faille MS04-028 est désormais public

|

|

Par - Ce bulletin d'alerte a pour but d'informer les administrateurs et les utilisateurs, sur la disponibilité de plusieurs codes (publics et privés) d'exploitation ciblant la vulnérabilité Windows JPEG GDI+ overflow (MS04-028). Ces exploits, publiés par différents hackers, permettent la création d'un fichier image arbitraire qui pourrait, s'il est ouvert par un utilisateur, provoquer l'exécution de commandes arbitraires [création d'un utilisateur doté de privilèges administratifs ou ouverture d'une porte dérobée].

La vulnérabilité MS04-028, rendue publique le 14 septembre dernier, affecte plusieurs produits Microsoft dont Windows XP, Windows Server 2003, Office XP, Office 2003, Internet Explorer 6 SP1, Visual basic, Project, Visio, PictureIt et Digital Image.

|

|

|

|

|

Cette vulnérabilité est liée aux applications et non pas au noyau. Les systèmes Windows XP SP2 ne sont pas vulnérables

(officiellement), mais d'autres logiciels tiers sont vulnérables (ex. Microsoft Office), ces machines devront donc être patchées manuellement. Utilisez l'outil GDIScan pour identifier les programmes vulnérables installés sur vos systèmes.

K-OTik Security recommande aux administrateurs et aux utilisateurs d'installer [sans délai] le correctif Microsoft.

Même si les éditeurs antivirus ont d'ores et déjà publié les signatures détectant les fichiers JPEG malicieux, K-OTik Security estime que l'exploitation massive de cette vulnérabilité par des groupes pirates ou par un ver/virus est imminente.

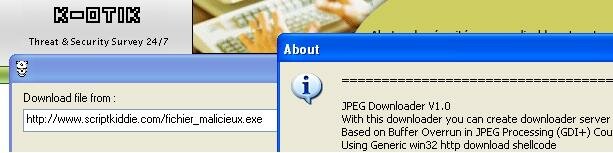

Update-1 : Un nouveau kit d'exploitation a été publié aujourd'hui. Cet outil, identifié sous le nom JPGDown.a ou JPGDownloader, génère une image malicieuse qui, une fois ouverte, provoque le téléchargement et l'installation d'un fichier malicieux, dont l'adresse a été spécifiée au départ par le pirate.

|

Update-2 : La première tentative d'exploitation publique de cette vulnérabilité a été identifiée ce week-end. Un pirate a envoyé une image malicieuse vers plusieurs groupes de discussion sur Usenet, l'ouverture du fichier sur un système vulnérable provoque (théoriquement) l'installation de plusieurs outils de prise de contrôle (Radmin, WinVNC, Serv-U, IRCd...). La bonne nouvelle est que cette image est bugguée, puisqu'elle provoque le crash d'Internet Explorer et de Windows Explorer sans pouvoir exploiter la faille. Nous surveillons actuellement les activités et les tentatives d'exploitations manuelles ou automatisées. Update-3 : Nous mettrons à jour ce bulletin en cas d'incident majeur. GDIScan

JPGDown.a/JPGDownloader

Première exploitation publique de la vulnérabilité

xploitation via des systèmes de messagerie instantanée

Par

|

|

|